Pentesting de aplicaciones, APIs e infraestructuras

Ponemos a prueba tus defensas en un entorno controlado. Detectamos vulnerabilidades reales antes que los atacantes y te damos evidencias claras con pasos de remediación. Nuestra metodología OWASP/PTES garantiza rigor, pero los resultados son comprensibles y accionables.

Cobertura

Cubrimos todo el perímetro digital de tu empresa, adaptando las pruebas a tu contexto y riesgos reales:

- Aplicaciones web (OWASP Top 10).

- Apps móviles (Android/iOS).

- APIs (REST/GraphQL).

- Infraestructura externa y cloud expuesta.

- Modalidades: caja negra, gris o blanca.

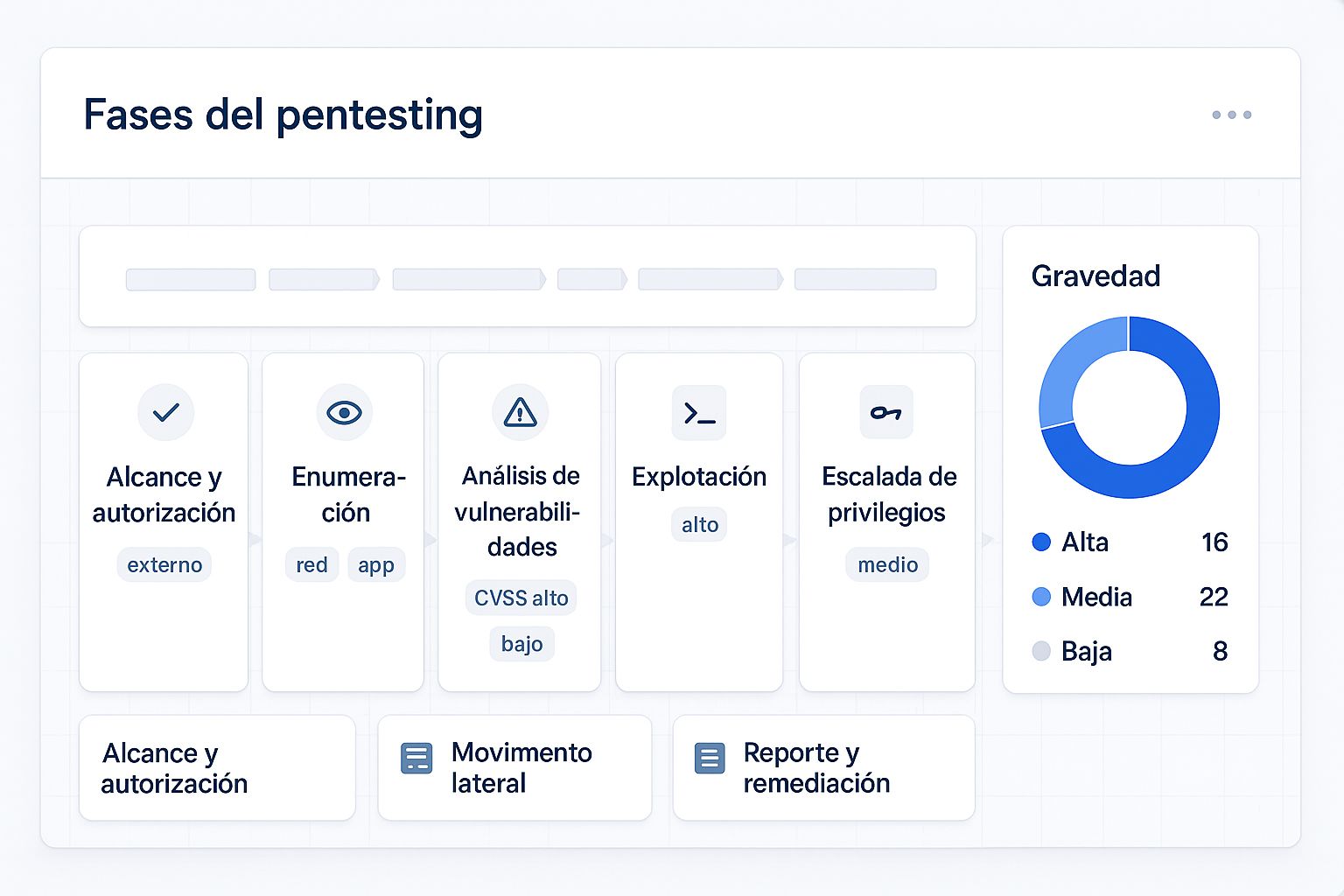

Proceso de trabajo

- Definimos objetivos claros: alcance, reglas y ventanas de prueba.

- Exploramos la superficie de ataque: mapeo de vectores y servicios.

- Validamos vulnerabilidades: explotación controlada sin afectar producción.

- Informe claro: evidencias, PoCs y recomendaciones priorizadas.

- Retest incluido: verificamos que los fallos se corrigen realmente.

Todas las pruebas se realizan bajo autorización explícita y marco legal vigente.

Entregables

Executive summary

Riesgo explicado para la dirección.

Informe técnico

PoCs, evidencias y pasos de explotación.

Matriz de riesgos

CVSS/EPSS y priorización clara.

Recomendaciones

Fixes concretos y mejores prácticas.

Retest

Verificación de cierres incluida.

Evidencias

Capturas y trazas con integridad asegurada.

¿Hablamos de probar tus defensas?

Diseñamos cada pentest contigo, para que tengas la seguridad de que los resultados son útiles y aplicables. Con evidencias reales, recomendaciones claras y acompañamiento en la remediación.